Zero Trust в облачной среде: новая парадигма корпоративной безопасности

Миграция в облако стала основой цифровой трансформации бизнеса. Компании переносят критически важные рабочие нагрузки, данные и приложения в IaaS, PaaS и SaaS среды, стремясь к гибкости, масштабируемости и эффективности. Однако эта трансформация радикально изменила ландшафт угроз и сделала традиционные модели кибербезопасности безнадежно устаревшими.

Раньше ИТ-безопасность строилась по принципу «крепости и рва». Существовала четко определенная граница — сетевой периметр. Все, что находилось внутри, считалось безопасным; все, что снаружи — потенциально враждебным. В условиях, когда сотрудники работают удаленно, используют личные устройства и активно взаимодействуют с облачными сервисами, понятие четкого сетевого периметра становится анахронизмом.

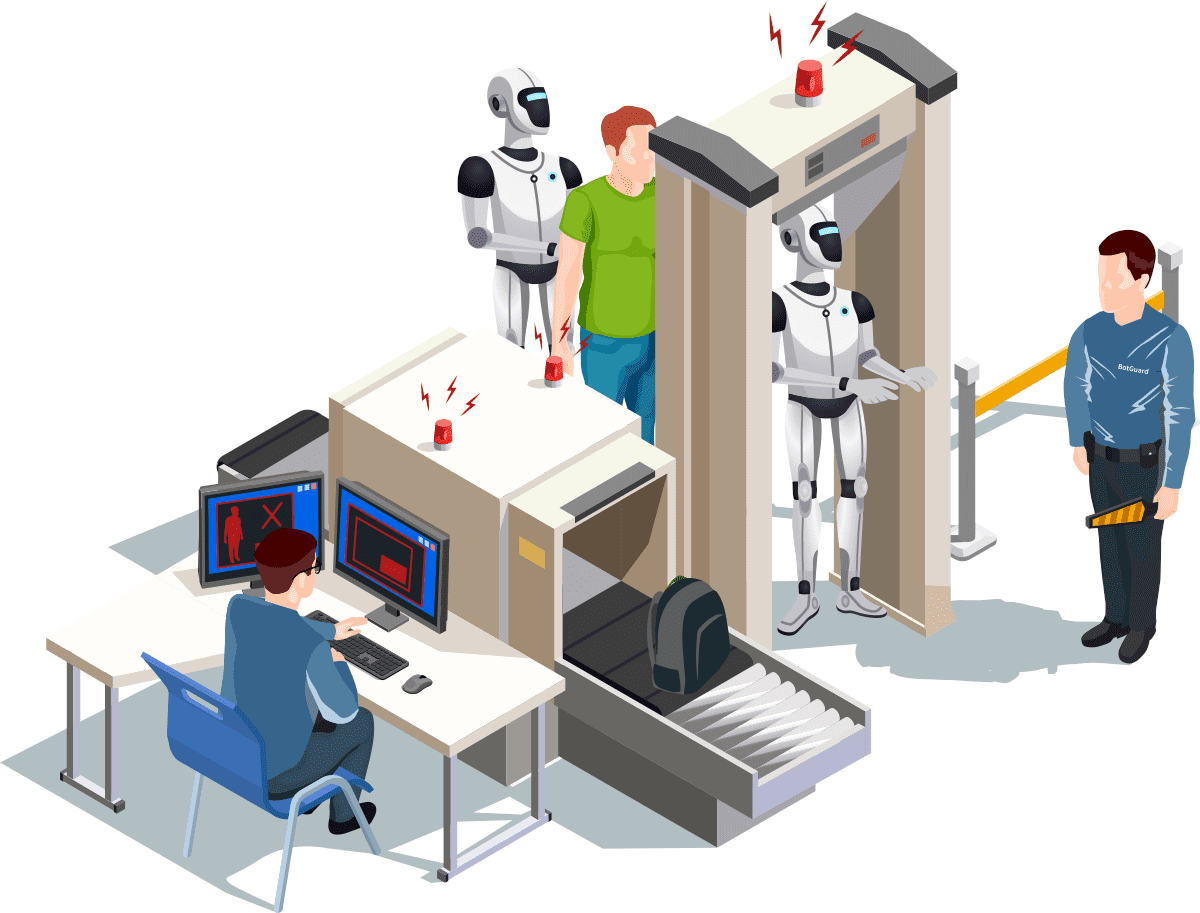

Концепция Zero Trust представляет собой фундаментальную смену парадигмы безопасности. Вместо автоматического доверия всем пользователям и устройствам внутри корпоративной сети Zero Trust исходит из предположения, что угрозы могут исходить откуда угодно — как изнутри, так и извне организации. Каждый запрос на доступ к ресурсам должен быть верифицирован, авторизован и зашифрован, независимо от того, откуда он поступает.

Архитектурные принципы Zero Trust в облачной среде

Политика нулевого доверия в облачной инфраструктуре строится на нескольких фундаментальных принципах, которые кардинально отличают ее от традиционных подходов к безопасности.

Первый и главный принцип — «никогда не доверяй, всегда проверяй». Каждый пользователь, устройство и приложение должны пройти строгую аутентификацию и авторизацию перед получением доступа к любым ресурсам, даже если они уже находятся внутри корпоративной сети. Проверка должна происходить не только при первоначальном подключении, но и непрерывно в течение всей сессии.Второй принцип — минимизация привилегий доступа. Пользователи и системы получают только те права, которые абсолютно необходимы для выполнения их конкретных задач, не более того. Этот подход значительно снижает потенциальный ущерб в случае компрометации учетной записи или системы.

Третий принцип — микросегментация сети и ресурсов. Вместо создания больших доверенных зон сеть разделяется на множество мелких сегментов с индивидуальными политиками безопасности. Каждый сегмент изолирован от других, что предотвращает движение злоумышленников по сети.

Четвертый принцип — непрерывный мониторинг и анализ. Все действия пользователей, устройств и приложений должны отслеживаться и анализироваться в режиме реального времени для выявления аномального поведения и потенциальных угроз.

В облачной среде эти принципы приобретают особую актуальность. Облачная инфраструктура по своей природе является распределенной и динамичной — ресурсы могут создаваться и сворачиваться автоматически, пользователи подключаются из различных локаций и устройств, данные перемещаются между различными сервисами и регионами. В таких условиях традиционная доверенная сеть с четко определенными границами просто не может существовать.

Zero Trust Network Access: новый стандарт сетевого доступа

Zero Trust Network Access представляет собой современный подход к организации сетевого доступа, который полностью пересматривает традиционные VPN-решения. В отличие от классических VPN, которые предоставляют широкий доступ к корпоративной сети после однократной аутентификации, ZTNA создает зашифрованные туннели только к конкретным приложениям и ресурсам, к которым у пользователя есть права доступа.

Архитектура ZTNA включает несколько ключевых компонентов.

- Контроллер доступа служит центральным элементом принятия решений о предоставлении доступа. Он анализирует запросы пользователей, сверяет их с политиками безопасности и принимает решение о разрешении или блокировке доступа. Агенты, установленные на устройствах пользователей, обеспечивают безопасное подключение к корпоративным ресурсам через зашифрованные туннели.

- Шлюзы безопасности располагаются перед защищаемыми ресурсами и выполняют функции проверки и контроля доступа. Они взаимодействуют с контроллером доступа для получения актуальных политик безопасности и применяют их к каждому запросу в режиме реального времени.

В облачной среде ZTNA обеспечивает несколько критически важных преимуществ.

- Масштабируемость достигается за счет облачной архитектуры самого решения — компоненты ZTNA могут автоматически масштабироваться в зависимости от нагрузки и количества пользователей.

- Глобальная доступность обеспечивается размещением точек присутствия в различных географических регионах, что позволяет пользователям подключаться к ближайшей точке доступа для минимизации задержек.

Интеграция с облачными сервисами позволяет ZTNA-решениям напрямую взаимодействовать с системами управления идентификацией и доступом, облачными платформами безопасности и другими облачными сервисами, создавая единую экосистему безопасности. Но в этом вам потребуется консультация вашего облачного провайдера! С нашей стороны вас всегда будет ждать грамотная, внимательная и заботливая техподдержка, которая в случае необходимости проконсультирует по всем вопросам.

Практические вызовы внедрения Zero Trust в облаке

Переход к архитектуре Zero Trust в облачной среде сопряжен с рядом технических и организационных вызовов, которые требуют тщательного планирования и поэтапного подхода к внедрению.- Производительность и задержки могут стать критическим фактором при неправильной реализации Zero Trust. Каждый запрос на доступ требует дополнительных проверок аутентификации и авторизации, что может увеличить время отклика системы. Для минимизации этого влияния необходимо использовать высокопроизводительные решения для управления идентификацией, кэширование решений авторизации и оптимизацию сетевых маршрутов.

- Сложность управления политиками безопасности возрастает экспоненциально с увеличением количества пользователей, устройств и приложений. Без автоматизации управление тысячами индивидуальных политик становится невозможным. Необходимы инструменты для автоматического создания, обновления и применения политик на основе ролей пользователей, классификации данных и бизнес-требований.

- Интеграция с существующими системами представляет особую сложность для организаций с обширной IT-инфраструктурой. Legacy-системы могут не поддерживать современные протоколы аутентификации или API для интеграции с Zero Trust решениями. Требуется создание промежуточных решений для обеспечения совместимости.

- Обучение пользователей и изменение корпоративной культуры безопасности является не менее важным аспектом успешного внедрения. Сотрудники должны понимать новые процедуры безопасности и быть готовыми к дополнительным проверкам и ограничениям. Необходима комплексная программа обучения и поддержки пользователей.

Практические рекомендации по внедрению

Успешное внедрение архитектуры Zero Trust в облачной среде требует системного подхода и тщательного планирования. Первым шагом должна стать комплексная оценка текущего состояния IT-инфраструктуры и процессов безопасности. Необходимо провести инвентаризацию всех цифровых активов, проанализировать существующие потоки данных и выявить критические уязвимости.

Разработка стратегии внедрения должна начинаться с определения приоритетных областей для первоочередного применения принципов Zero Trust. Рекомендуется начинать с наиболее критичных активов и постепенно расширять охват на всю инфраструктуру. Такой поэтапный подход позволяет минимизировать риски и обеспечить плавный переход.

Выбор технологических решений должен основываться на конкретных потребностях организации, существующей инфраструктуре и долгосрочных стратегических планах. Важно обеспечить совместимость выбранных решений между собой и возможность их интеграции с существующими системами.

Подготовка персонала является критически важным фактором успеха. Необходимо обучить не только IT-специалистов, но и конечных пользователей новым процедурам и принципам работы в Zero Trust среде. Должны быть разработаны четкие процедуры для различных сценариев, включая обработку инцидентов безопасности.

Заключение

Концепция Zero Trust представляет собой фундаментальную эволюцию подходов к корпоративной безопасности в эпоху облачных технологий. Переход от модели доверенной сети к политике нулевого доверия не является просто технологическим апгрейдом — это кардинальная смена философии безопасности, которая признает реальность современных киберугроз и распределенной природы облачной инфраструктуры.

Внедрение Zero Trust Network Access и связанных технологий позволяет организациям создать более надежную, гибкую и масштабируемую архитектуру безопасности. Принцип нулевого доверия, хотя и требует изначально больших инвестиций в технологии и процессы, в долгосрочной перспективе обеспечивает значительное снижение рисков и повышение общего уровня кибербезопасности.

Успех внедрения Zero Trust зависит не только от выбора правильных технологических решений, но и от готовности организации к изменению корпоративной культуры безопасности. Это требует поддержки руководства, инвестиций в обучение персонала и готовности к постоянному совершенствованию процессов.

Статья добавлена 6 месяцев назад. Автор - Blog Admin