Как настроить VPN-туннель от облака до офиса

Работа в облаках зарекомендовала себя как достаточно безопасная. Хорошо устроенная офисная сеть, может быть, даже целая серверная также как правило хорошо защищены. Но как при полноценной работе в облаке, так и в гибридном варианте возникает брешь в защите: там, где данные передаются между офисом и облаком.

Сегодня наиболее эффективным средством защиты данных в этой ситуации является VPN-туннель. Это специальное соединение между устройствами, в котором все получаемые и передаваемые данные шифруются. Сетевая активность, осуществляемая в нём, полностью безопасна и недоступна для расшифровки никакому третьему лицу. Даже если кто-то данные получит, он не сможет их расшифровать, а случаи взлома корректно настроенных VPN-туннелей пока неизвестны.

Какие вообще бывают VPN?

Сегодня есть целый ряд VPN-технологий, к которым мы можем обратиться. Но какая подойдет больше всего?

- Старейший протокол туннелирования известен как PPTP, point-to-point tunneling protocol или «протокол туннелирования от точки к точке». Его просто настроить и легко установить, но он уже давно далёк от стандартов безопасности!

- L2TP, а также L2TP/IPsec или Layer 2 Tunneling Protocol (протокол второго уровня) шифрующий трафик с помощью IPsec-протокола. Его также легко настроить, зато он полностью защищает ваш трафик!

- OpenVPN — технология с открытым исходным кодом. Настроить сложно, на мобильных устройствах работает неустойчиво, а также требует стороннего ПО.

- Протокол майкрософта называется SSTP (Secure Socket Tunneling Protocol). Он используется в Windows-средах, хотя его поддерживают и системы *nix. Он использует https-трафик и позволяет подключать два серых адреса друг к другу через облако.

- Совместная работа майкрософта и циско IKEv2 (Internet Key Exchange) поддерживается в Windows, macOS и iOS.

Из этих пяти разновидностей мы выбираем IPSec VPN, который подходит также для безопасного подключения из дома к корпоративной сети или для объединения нескольких сетей (например, принадлежащих нескольким офисам). Даже среди прочих VPN именно IPSec является одним из наиболее криптостойких алгоритмов шифрования, при этом настраивается он достаточно просто. Для примера рассмотрим несколько вариантов его настройки, и начнём с того, который используем сами — создание VPN-тоннеля между офисом и облаком на основе Mikrotik RouterOS и роутера Mikrotik.

Как мы в Maxiplace строим VPN-туннели

У нас богатый опыт создания VPN-туннелей между офисом и облаком. Ниже мы расскажем о том, как нашим клиентам настроить VPN IPSEC Site-to-Site между виртуальным роутером в облаке и физическим в офисе.

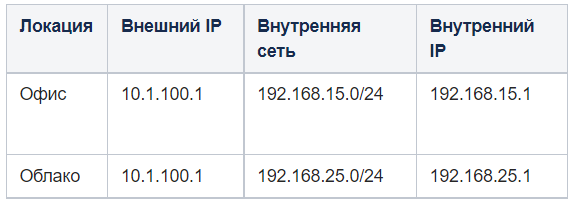

Для начала нужно использовать ПО Cloud Hosted Router (поставляется в виде ISO) для превращения виртуалки в роутер. CHR — это версия Mikrotik RouterOS, созданные для установки на компьютеры и виртуальные машины. Его интерфейс полностью соответствует интерфейсу роутера Mikrotik. Как только вы установите CHR на виртуальную машину — запросите у нашей технической поддержки приватную сеть. Для примера мы будем использовать такие адреса:

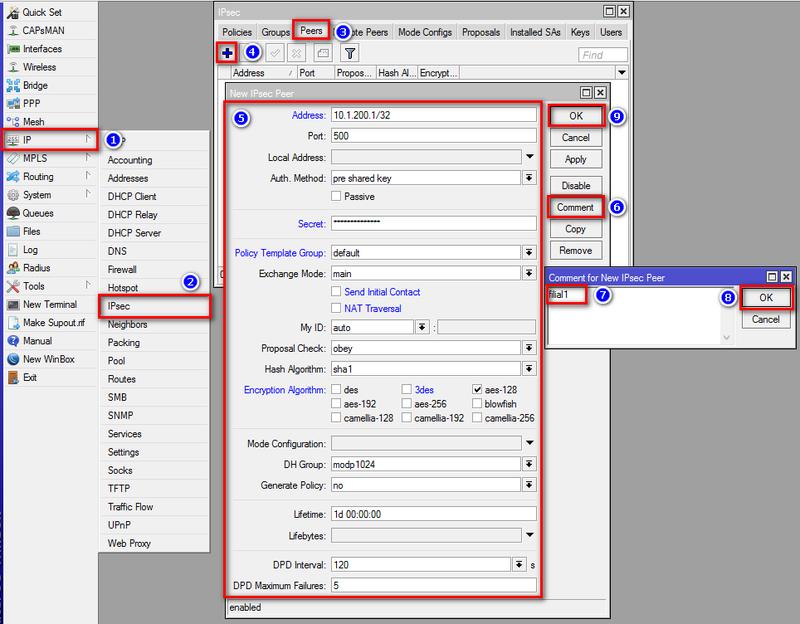

Теперь давайте настроим первый маршрутизатор. Введите IP маршрутизатора, с которым будете соединяться, в поле Address, используя secret-ключ, с помощью которого будет осуществляться авторизация.

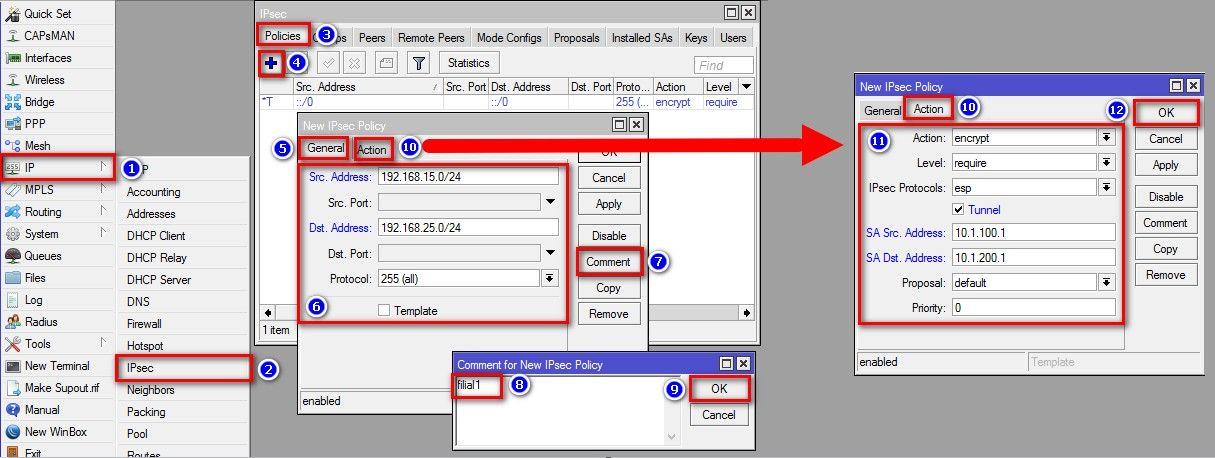

Теперь нужно настроить IPsec-политику, которая опишет случаи использования шифрования:

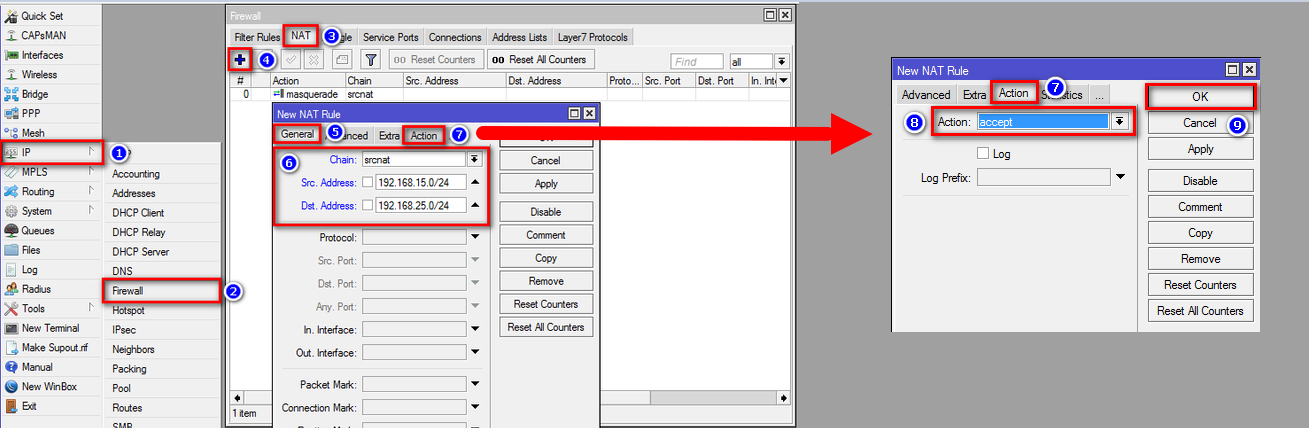

Настраиваем правила обхода NAT:

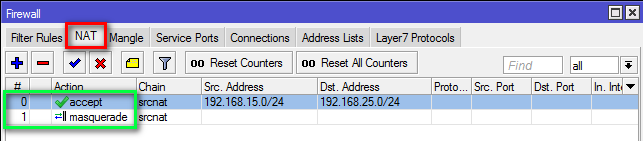

Также следим, чтобы правило находилось первым в списке и выше masquerade.

Чтобы настроить второй маршрутизатор, нужно сделать всё то же самое, только с поправкой на IP-адреса и сети. Если вам необходима полная инструкция, с ней можно ознакомиться в нашей Базе знаний.

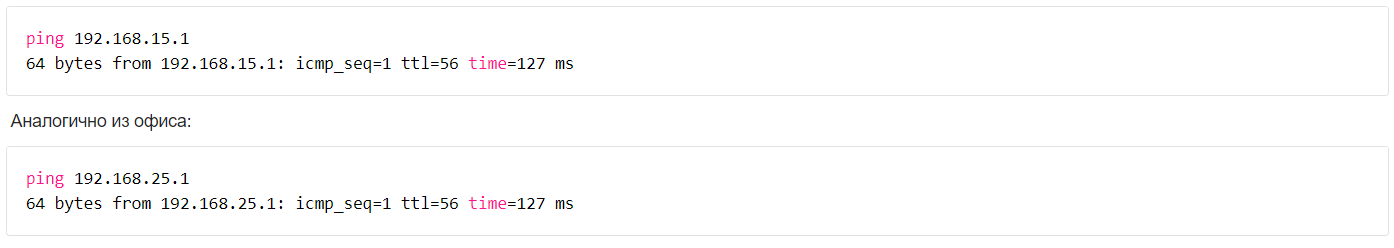

Наконец, последним пунктом настройки обязательно должно быть тестирование. Если вы успешно установили соединение, то в поле Established появится таймер, указывающий, как давно оно установлено. Если он появился — выполните ping, чтобы проверить доступ к ресурсам офиса из облака:

Мост через глобальную сеть: как настроить туннель на Keenetic

Чтобы создать подключение IPsec VPN под названием site-to-site (на русском обычно звучит как «точка-точка») вам понадобятся два интернет-центра Keenetic. Один будет ожидать подключения и обозначаться как сервер, а второй инициировать его и обозначаться как клиент. Наш «сервер» обязательно должен обладать белым, то есть публичным постоянным IP-адресом. Клиенту достаточно будет серого. Вот между этими двумя точками мы и будем сооружать туннель.

Очевидно, что такой компонент системы как IPsec VPN нужно установить на обоих центрах, что можно осуществить в «Общих настройках» в «Обновлениях и компонентах», кнопка «Изменить набор компонентов».

Настраиваем сервер

Нам потребуется добавить подключение в разделе подключений IPsec в «Других подключениях». Для роли «сервера» нам нужно включить опцию ожидания подключения удаленного пира, а также опции Nailed-up и Dead Peer Detection. Первая будет поддерживать соединение активным и восстанавливать туннель при разрывах (этот параметр включается один раз, с одной стороны, в самом начале построения туннеля). Вторая будет определять работоспособность нашего VPN-тоннеля.

Настраивая первую фазу идентификатора локального шлюза можно использовать любой идентификатор, например, адрес IP, FQDN или DN («полное имя домена» и «имя домена»), почтовый адрес.

Обратите внимание! В первой фазе тоннеля идентификатор локального шлюза и идентификатор удалённого должны различаться. Укажите их крестообразно, например, если на клиенте локальный шлюз будет client, а удалённый server, то на сервере наоборот: локальный — сервер, а удалённый — client. При настройке тоннеля из облака в офис будет достаточно просто, а вот когда тоннелей станет несколько нужно будет помнить об уникальных обозначениях для каждого!

Настраивая вторую фазу укажем адреса локальной и удалённой сетей в соответствующих полях. Помните: тоннель не откроется, если настройки обоих фаз будут не идентичны.

Настроив обе фазы можем перевести переключатель подключения во включённое положение. Принимающая сторона туннеля открыта!

Настраиваем клиент

Настройка клиента зеркально похожа на настройку сервера. Начинаем так же: добавляем подключение в разделе подключений IPsec в «Других подключениях». В открывшемся уже знакомом окне нужно включить опцию автоподключения, что сделает настраиваемый клиент инициатором. Nailed-up уже включен на сервере и на этом конце можно данную опцию не трогать, а Dead Peer Detection включать по желанию.

Нужно заполнить поле «Удалённый шлюз»: туда вписываем IP-адрес или доменное имя нашего сервера. Затем просто настраиваем обе фазы зеркально серверу. Вуаля: можем включать туннель и с этой стороны.

Проверяем тоннель

Если все настройки были указаны верно, то тоннель должен открыться, а статус подключения будет отражаться в странице «Другие подключения». Чтобы проверить его работоспособность можно через него пингануть противоположный интернет-центр, хотя широковещательные запросы (вроде NetBIOS’а) через него не пройдут. Пинг может блокироваться межсетевыми экранами или фаерволом, а если ваш Keenetic не является основным шлюзом своей сети, то трафик может пойти мимо тоннеля.

Два программных роутера и тоннель между ними

Программные роутеры могут соединять любые сети, инфраструктуры или даже целые виртуальные центры обработки данных. В нашем случае один из них может быть установлен в офисе, а второй – в облаке у хостера. Технически каждый из них воплощён как отдельная виртуальная машина во вкладке Edges, а вся настройка будет происходить из вкладки IPsec VPN Sites.

Существует несколько настроек, которые нужно обязательно задать. Задаём мы их в модальном окне Add IPsec VPN, после того как перевели переключатель Enabled в активированное положение. Первый блок это:

- Name, которое может быть любым.

- Идентичные Local ID и Local Enpoint, отображающие внешний адрес (второе автоматически заполняется кнопкой Select).

- Адрес подсети целиком – в Local Subnet.

Далее идёт блок клиентских настроек:

- Peer ID – имя подключаемого центра, совпадает с Peer Endpoint.

- Peer Endpoint – публичный IP-адрес второго роутера.

- Peer Subnets – подсеть, которую мы соединяем. Через запятую можно указать несколько сетей.

Сохраняем изменения и переходим во вкладку Activation Status, чтобы активировать IPsec VPN Service Status. Всё, мы настроили первый из роутеров — второй просто настраиваем зеркально. То есть соответствие между двумя роутерами такое:

| Local ID | Peer ID |

| Local Endpoint | Peer Endpoint |

| Local Subnets | Peer Subnets |

| Peer ID | Local ID |

| Peer Endpoint | Local Endpoint |

| Peer Subnets | Local Subnets |

После этого остается только проверить работоспособность нашего тоннеля! Это делается с помощью инструмента статистики из соответствующего раздела в Edge Gateway. Если мы всё настроили правильно, то Channel Status будет показывать галочку.

Итоги

IPsec-соединение — самое безопасное VPN-соединение для нашей задачи. Его функциональность может быть гораздо шире! Но для работы с облачным решением из офиса оно и так подходит идеально, а в будущем его можно будет легко масштабировать. Ну а нашим клиентам не обязательно учиться создавать такие туннели, потому что каждому из них мы готовы открыть IPsec VPN бесплатно. Для этого нужно создать тикет, указав требуемые характеристики: протокол маршрутизации, внешний IP и метод шифрования.

Статья добавлена 2 года назад. Автор - Blog Admin