Защита данных: комплексный подход к информационной безопасности

Информация — ключевой актив любого онлайн-проекта, и обеспечение информационной безопасности (ИБ) превратилось в одну из важнейших задач для бизнеса любого масштаба. Угрозы информационной безопасности сегодня столь же разнообразны, сколь и изощренны, а их последствия могут быть по-настоящему катастрофическими — от миллионных убытков до полной потери репутации.

Мы уже рассказывали о том, как сделать IT-инфраструктуру отказоустойчивой. А в этой статье мы разберем основные области информационной безопасности, существующие угрозы информационной безопасности, и, самое главное, — эффективные меры безопасности (при использовании облачных сервисов в том числе).

Что такое информационная безопасность в IT?

Это комплексная система мер по предотвращению, выявлению и устранению угроз для конфиденциальности, целостности и доступности информации. Проще говоря, это гарантия того, что ваши данные — будь то клиентская база или коммерческая тайна — будут доступны только тем, кто должен иметь к ним доступ, и не окажутся в руках злоумышленников.

Почему IT-безопасность важна для бизнеса:

- Защита репутации. Утечка или нарушение работы могут подорвать доверие клиентов, которое строится годами. Восстановление доверия после инцидента информационной безопасности – процесс долгий и затратный.

- Предотвращение финансовых потерь из-за кражи денежных средств, вымогательства (ransomware), штрафов за нарушение законодательства и косвенных убытков, связанных с простоем бизнеса и восстановлением систем.

- Обеспечение непрерывности бизнеса. Атаки могут парализовать работу, остановить производственные процессы и прервать обслуживание клиентов. Надежная информационная безопасность помогает обеспечить стабильную и бесперебойную работу всех бизнес-процессов.

- Соответствие законодательству и стандартам. Многие отрасли регулируются законодательством (например, GDPR в Евросоюзе, ФЗ-152 в России). Несоблюдение требований законодательства может привести к серьезным штрафам и санкциям. Внедрение мер информационной безопасности помогает избежать юридических проблем.

- Защита интеллектуальной собственности. Информация о разработках, бизнес-планах и других коммерчески ценных данных является важнейшим активом компании. Утечка может нанести непоправимый ущерб конкурентоспособности бизнеса.

Основные принципы информационной безопасности

Обычно выделяют три основных направления, так называемую «триаду CIA»:

1. Конфиденциальность (Confidentiality) — гарантия того, что информация будет доступна только авторизованным пользователям. Простой пример: когда вы передаете пароль к корпоративному почтовому ящику, он должен шифроваться, чтобы посередине никто его не перехватил.

2. Целостность (Integrity) — уверенность в том, что данные не будут изменены или уничтожены без разрешения. Если кто-то получил доступ к вашей базе клиентов и поменял в ней телефоны или адреса — это нарушение целостности.

3. Доступность (Availability) — гарантия того, что данные и сервисы будут доступны тогда, когда они нужны пользователям. Классический пример нарушения доступности — DDoS-атака, когда сервер компании намеренно перегружается паразитным трафиком и перестает отвечать на запросы реальных пользователей.

Кибербезопасность данных как фронт борьбы с угрозами

Термин кибербезопасность данных часто используется как синоним информационной безопасности, но на самом деле он немного уже. Кибербезопасность фокусируется именно на защите от злонамеренных внешних атак: вирусов, троянов, фишинга, вымогательского ПО (ransomware). Если классическая ИБ — это еще и про организацию процессов и политик внутри компании («сотрудник Иванов не должен иметь доступ к финансовым отчетам»), то кибербезопасность — это про отражение конкретных атак извне.

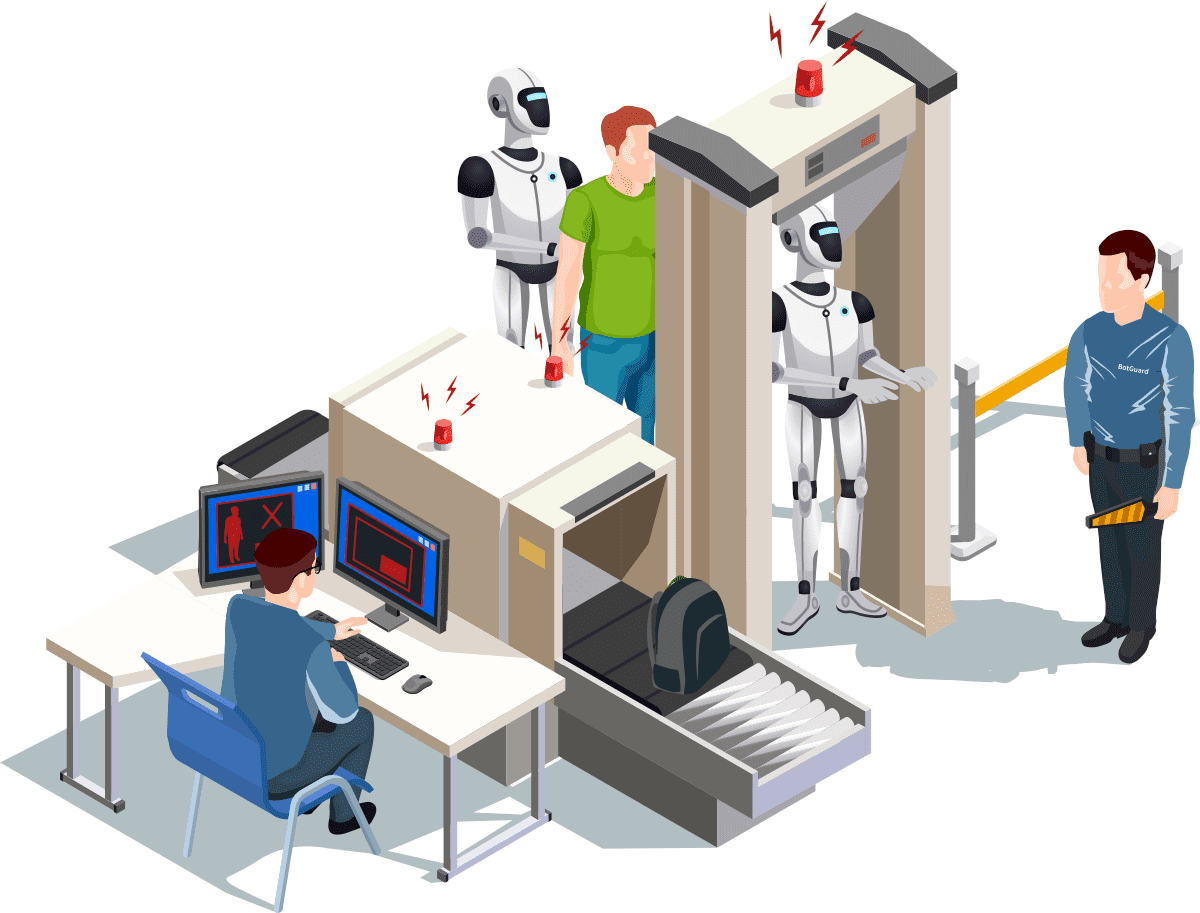

Обеспечение кибербезопасности — это как содержание собственной службы внешней безопасности здания: файрволы, IDS/IPS, антивирусы на каждом рабочем месте, регулярные пентесты и обучение сотрудников. Все это — элементы комплексной системы кибербезопасности, без которой любая современная компания — что небольшой стартап, что крупное предприятие — просто беззащитна.

И если крупные корпорации способны тратить на безопасность многомиллионные бюджеты, то у небольших игроков такой возможности нет. Выход — облачные технологии. Все облака соответствуют определенному стандарту безопасности, который обеспечивают опытные системные администраторы. Для небольших и даже средних компаний он вполне приемлем.

Какие угрозы информационной безопасности существуют сегодня?

Ландшафт угроз постоянно меняется и усложняется. Понимание того, какие угрозы информационной безопасности наиболее релевантны, позволяет организациям выстраивать более эффективную защиту. Среди наиболее распространенных угроз можно выделить:

- Malware (черви, трояны, ransomware) — вредоносное ПО, которое проникает в систему и либо ворует данные, либо шифрует их с целью выкупа (как тот самый Petya/NotPetya в 2017 году, парализовавший работу многих компаний).

- Фишинг и социальная инженерия — атаки, направленные на манипулирование людьми с целью получения конфиденциальной информации или выполнения определенных действий (переход по вредоносной ссылке, открытие зараженного вложения).

- DDoS-атаки — уже упомянутое забивание паразитным трафиком, чтобы сервисы компании перестали работать (актуально для онлайн-магазинов, банков, СМИ).

- Инсайдерские угрозы, исходящие от людей, имеющих легитимный доступ. Это могут быть как умышленные действия, так и неумышленные.

- Уязвимости нулевого дня (zero-day) — сверхопасные баги в популярном ПО (Windows, Adobe, браузеры), про которые еще никто не знает, и на которые нет патчей.

- Атаки на цепочки поставок, когда атакуют не саму компанию, а ее поставщиков или партнеров с более слабой защитой (пример — атака на SolarWinds в 2020, когда подменили обновление их ПО и таким образом проникли в сети множества госорганов и корпораций США).

- Угрозы, связанные с IoT (интернетом вещей) — незащищенные устройства IoT могут стать точкой входа в корпоративную сеть или использоваться для проведения DDoS-атак.

Эти угрозы могут иметь серьезные последствия: от финансовых убытков и потери репутации до остановки бизнес-процессов и судебных исков.

Защита от киберугроз

Итак, мы поняли, что угрозы реальны и многообразны. Что делать? Эффективная защита от киберугроз требует построения многоуровневой системы безопасности (Defense in Depth), где каждый уровень обеспечивает дополнительный барьер для злоумышленников. Если один уровень будет пройден, другие должны остановить или замедлить атаку.

Ответ на вопрос, какие меры информационной безопасности следует внедрять, зависит от специфики организации, ее размера, обрабатываемых данных и уровня рисков. Однако существует ряд фундаментальных практик, актуальных для большинства компаний.

1. Сетевая безопасность.

- Межсетевые экраны (firewalls) на периметре сети и на отдельных хостах — контроль входящего и исходящего сетевого трафика на основе заданных правил для блокирования несанкционированного доступа к сети и защиты от внешних атак.

- Сегментация сети, чтобы взлом одного отдела не дал доступ сразу ко всей инфраструктуре.

2. Управление доступом (Access Control).

- MFA — требование более одного метода верификации, что значительно усложняет несанкционированный доступ даже при компрометации пароля.

- Права доступа по принципу минимальных привилегий (только то, что нужно для работы).

3. Защита рабочих станций и серверов.

- Антивирусы с регулярно обновляемыми базами и сканированием систем.

- Patch Management: своевременно устанавливайте патчи безопасности. Уязвимости в устаревшем ПО – один из основных векторов атак киберпреступников.

4. Безопасность данных.

- Шифрование дисков (BitLocker, FileVault) и баз данных (TDE в MS SQL, например).

- Backup and Recovery. Регулярно создавайте резервные копии важных данных и храните их в безопасном месте, отделенном от основной IT-инфраструктуры. Протестируйте процедуры восстановления данных, чтобы убедиться в их работоспособности.

5. Организационные меры.

- Внедрение политик и процедур информационной безопасности. Определите четкие правила для всех подразделений компании. Политики должны охватывать все области информационной безопасности, включая управление доступом, пароли, правила использования корпоративных ресурсов и другие аспекты.

- Аудит и контроль информационной безопасности. Регулярно проводите аудит для оценки эффективности применяемых мер защиты, выявления слабых мест и соответствия требованиям законодательства и стандартам. Аудит может быть как внутренним, так и внешним, с привлечением независимых экспертов.

- Обучение и повышение осведомленности персонала. Регулярно проводите обучение сотрудников основам информационной безопасности, рассказывайте о текущих угрозах, методах социальной инженерии, правилах безопасного использования IT-систем и важности соблюдения политик безопасности. Повышение осведомленности сотрудников – один из самых эффективных способов снижения риска инцидентов информационной безопасности: значительное количество успешных атак происходит потому, что кто-то кликнул на ссылку или открыл приложенный exe-файл.

- Управление рисками. Регулярно проводите оценку рисков, выявляйте уязвимости, оценивайте ущерб от реализации рисков, разрабатывайте и внедряйте планы по управлению рисками, включая меры по снижению, принятию, передаче и избежанию рисков.

- Разработка плана реагирования на инциденты информационной безопасности. Подготовьтесь к возможным инцидентам информационной безопасности, разработайте план действий на случай кибератаки или другого инцидента.

6. Физические меры.

- Контроль физического доступа в серверные помещения, офисы и другие места хранения оборудования и данных.

- Видеонаблюдение: мониторинг критически важных зон.

- Физическая охрана объектов.

Это база. Но есть и более продвинутые технологии.

- Пентесты и багбаунти (наем этичных хакеров, чтобы найти дыры до того, как их найдут «черные»).

- Продвинутый анализ трафика (NGFW, песочницы для анализа подозрительных файлов).

- Zero Trust Architecture (модель, где по умолчанию никому не доверяют, и каждый чих проверяется).

Безопасность в облаке

С ростом популярности облачных технологий вопросы безопасности облачных сервисов становятся все более актуальными. Миграция данных и приложений в облако предлагает множество преимуществ, таких как гибкость, масштабируемость и экономическая эффективность, но также несет в себе новые риски и вызовы для безопасности.

Ключевым аспектом здесь является модель Shared Responsibility Model (разделенной ответственности):

- Облачный провайдер защищает само облако (физические ЦОДы, гипервизоры, сеть внутри облака).

- А вот безопасность данных в облаке (то есть то, что вы сами туда положили — VM-ки, базы, бакеты с файлами) — уже ваша забота.

Модель разделения ответственности может варьироваться в зависимости от типа облачного сервиса (IaaS, PaaS, SaaS).

Безопасность данных в облачных сервисах требует особого внимания к следующим аспектам:

- Проверка провайдеров: выбор проверенных поставщиков, которые могут гарантировать безопасность данных.

- Внимательное изучение условий соглашения об уровне обслуживания (SLA) и политик безопасности.

- Конфигурация безопасности: неправильная конфигурация облачных сервисов является одной из наиболее распространенных причин утечек данных.

- Управление идентификацией и доступом (IAM): строгий контроль того, кто и к каким ресурсам в облаке имеет доступ. Использование MFA обязательно.

- Защита данных: шифрование данных в состоянии покоя и при передаче, управление ключами шифрования.

- Безопасность API: защита интерфейсов программирования приложений, используемых для взаимодействия с облачными сервисами.

- Соответствие нормативным требованиям (Compliance): убедитесь, что облачный провайдер и ваши собственные практики соответствуют требованиям ФЗ, GDPR и других релевантных стандартов.

- Инструменты CASB (Cloud Access Security Broker): программное обеспечение, которое размещается между пользователями облачных услуг и облачными приложениями для контроля и обеспечения соблюдения политик безопасности.

Безопасность IT компаний

IT-предприятия должны уделять особое внимание вопросам информационной безопасности. IT-компании не только хранят и обрабатывают собственные конфиденциальные данные, но часто отвечают за данные своих клиентов, разрабатывают программное обеспечение или предоставляют IT-услуги. Компрометация IT-компании может иметь каскадный эффект, затрагивая множество других предприятий. IT-безопасность для таких компаний должна учитывать следующие аспекты:

- Защита интеллектуальной собственности: особое внимание к защите исходного кода, алгоритмов и других коммерческих тайн.

- Безопасная разработка программного обеспечения (Secure SDLC): при разработке собственного программного обеспечения применяйте принципы безопасной разработки, проводите тестирование на уязвимости и устраняйте выявленные недостатки до ввода ПО в эксплуатацию.

- Повышенные требования к безопасности для сотрудников: более строгие проверки при найме и постоянное обучение.

Крупные предприятия часто заводят у себя целые отделы кибербезопасности, внедряют навороченные SOAR-платформы (Security Orchestration, Automation and Response), строят SOC-ы (Security Operations Center) по модели 24/7. И это правильно. Потому что кибербезопасность — это не «галочка», а постоянные инвестиции:

- В людей (обучение, сертификация, зарплаты ИБ-специалистам).

- В технологии (лицензии на софт, оборудование).

- В процессы (внедрение лучших практик, типа NIST Cybersecurity Framework).

Безопасность IT-систем в таком случае — это непрерывный цикл:

- Планирование (что защищать, от чего).

- Реализация (средства защиты).

- Мониторинг (постоянный контроль).

- Улучшение (анализ инцидентов, доработка политик).

Заключение

Обеспечение IT-безопасности – это непрерывный процесс, требующий постоянного внимания и адаптации к новым угрозам. Информационная безопасность должна рассматриваться не как отдельная задача, а как неотъемлемая часть бизнес-процессов.

Для успешного обеспечения кибербезопасности предприятий необходимо сочетать современные технические решения с грамотными организационными мерами. Только при условии системного подхода и постоянного совершенствования мер защиты можно обеспечить безопасность IT-инфраструктуры компании и стабильное функционирование бизнеса в долгосрочной перспективе.

Инвестируйте в ИБ не когда «уже прилетело», а заранее. Благо, сейчас есть все инструменты, чтобы сделать это эффективно.

- Защищайте периметр, сеть, хосты, данные, сотрудников.

- Мониторьте, реагируйте, улучшайте.

- Не думайте, что «у нас маленький бизнес, нас не атакуют» — атакуют всех.

- Безопасность облачных сервисов — не миф, а реальность, требующая отдельных компетенций.

Только так вы сможете обеспечить настоящую безопасность IT-систем и кибербезопасность предприятия в целом.

А если вы не можете или не хотите тратить ресурсы небольшого или среднего предприятия на обеспечение достойного уровня безопасности — доверьте ее нам. Мы любим высоконагруженные проекты и бесплатно проконсультируем вас о безопасности наших облачных решений.

Статья добавлена 10 месяцев назад. Автор - Blog Admin