Брутфорс-атаки: как защитить данные от взлома методом перебора

В современном цифровом мире, где каждый клик и каждая транзакция оставляют след, безопасность информации становится краеугольным камнем успешного бизнеса и личной стабильности. Кибератаки эволюционируют с невероятной скоростью, но среди всего многообразия угроз есть одна, которая, несмотря на свою "старость", остается удивительно эффективной и распространенной — брутфорс-атака. Она не требует изощренных эксплойтов или глубоких технических знаний, полагаясь лишь на упорство и вычислительную мощь.

Если не принять надлежащих мер защиты, организация может столкнуться с последствиями, варьирующимися от компрометации внутренних сетей до крупных финансовых и репутационных потерь. В этой статье мы подробно рассмотрим, как защититься от брутфорса, проанализируем методы атак и предложим надёжные способы защиты.

Что такое брутфорс-атака?

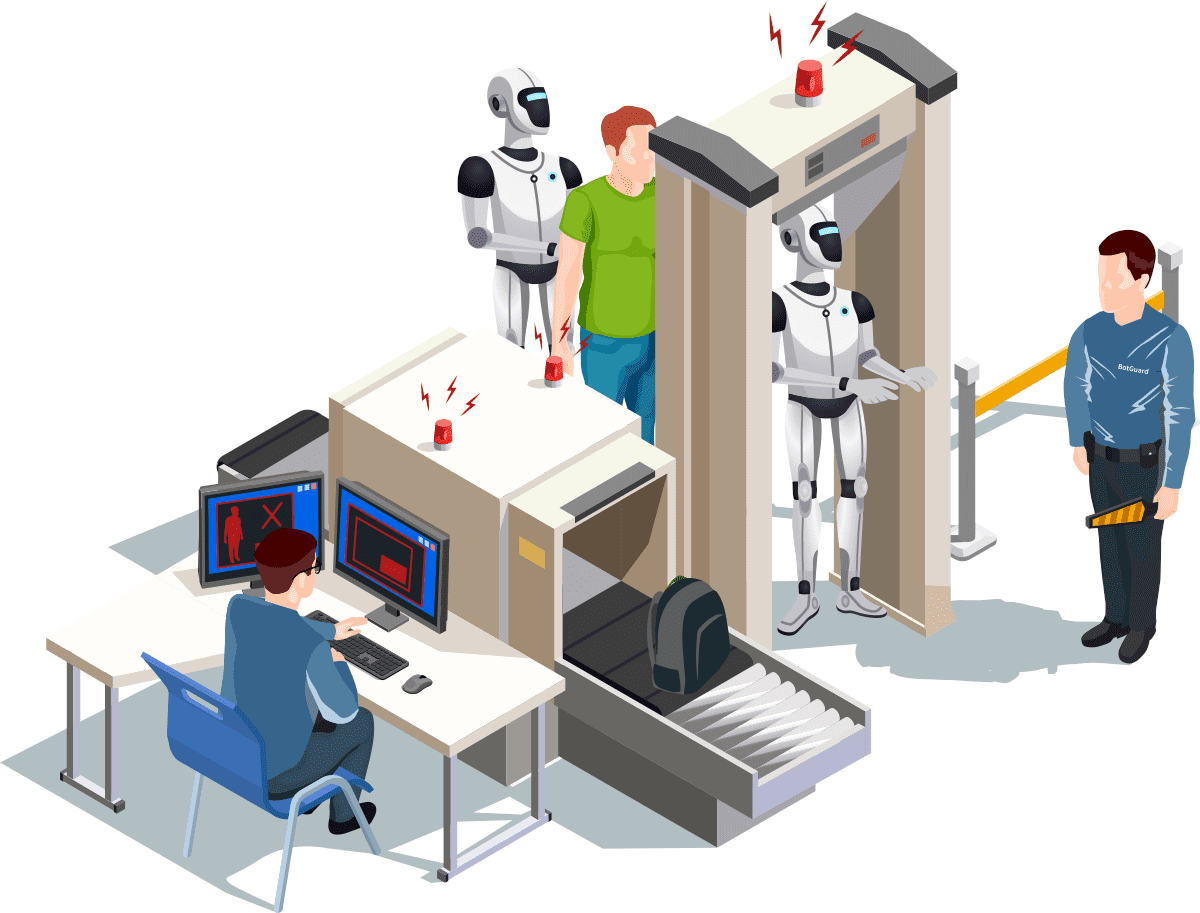

Название «брутфорс» идеально описывает суть этого типа атак. Представьте себе взломщика, который пытается открыть сейф, перебирая каждую возможную комбинацию цифр на замке. В цифровом мире эту задачу выполняет не человек, а специализированное программное обеспечение. Эта техника может применяться в различных сценариях — от взлома SSH и удалённого доступа до кражи данных банковских клиентов.

Где применяется brute force и в чём его опасность?

Взлом SSH

Одной из наиболее частых целей становится взлом SSH — протокола удалённого управления серверами. При отсутствии ограничений на число попыток входа и использовании простых паролей сервера становятся лёгкой добычей для ботнетов, использующих программы для брутфорса, такие как Hydra, Medusa или Ncrack.Взлом базы данных

Взлом базы (например, MySQL, PostgreSQL или MongoDB) может привести к утечке конфиденциальной информации, персональных данных клиентов и корпоративных секретов. Злоумышленники применяют программу перебора паролей, направленную на атакуемый сервер, запуская тысячи запросов в минуту.

Веб-приложения и учётные записи пользователей

Метод подбора пароля также часто применяется для атак на веб-сайты, личные кабинеты пользователей, админ-панели Content Management Systems (CMS) и почтовые сервисы. Получив доступ к учетной записи через перебор паролей, злоумышленники могут выдавать себя за сотрудника компании, совершать мошеннические платежи, перенаправлять корреспонденцию или собирать данные для дальнейших фишинговых атак.

Основные виды брутфорс-атак

В зависимости от целей и методов осуществления, существует несколько разновидностей атак методом перебора:1. Классический brute force algorithm

Осуществляется полный перебор всех возможных комбинаций символов. Очень трудоёмкий и ресурсоёмкий способ, эффективность которого зависит от длины и сложности пароля. Например, пароль из 8 символов, содержащих только цифры, подбирается значительно быстрее, чем 12-символьный пароль, содержащий буквы разных регистров, цифры и специальные символы.

2. Словарная атака (dictionary-based brute force)

Используются заранее подготовленные словари, в которых содержатся наиболее популярные или ранее скомпрометированные пароли. Это значительно ускоряет процесс, поскольку вместо полного перебора тестируются только правдоподобные варианты.

3. Гибридные атаки (hybrid attacks)

Комбинируются различные методы, в частности — словарные атаки с элементами классического брутфорса. Например, к словарному паролю могут добавляться номера, специальные символы или изменяться регистр символов.

Программы для брутфорса

Для осуществления подобных атак злоумышленники применяют программы перебора паролей, которые способны в непрерывном автоматическом режиме генерировать и подставлять миллионы комбинаций. Современные переборщики паролей могут использовать списки часто употребляемых паролей (wordlists), словари, результаты утечек и специальные алгоритмы с искусственным интеллектом. Среди наиболее известных и часто используемых можно выделить:- Hydra — универсальный и очень мощный инструмент для перебора паролей на различных сервисах (SSH, FTP, HTTP, SMB, и многие другие).

- John the Ripper (JtR) — одна из старейших и наиболее популярных программ для перебора паролей. Он работает с хешами паролей, а не с самими паролями в реальном времени.

- Hashcat — продвинутый инструмент для атак на хеши с поддержкой GPU-ускорения.

- Ncrack — эффективный подбиратель паролей, ориентированный на сетевые протоколы.

Почему брутфорс остается угрозой?

Несмотря на кажущуюся простоту, брутфорс-атаки продолжают оставаться эффективными по нескольким причинам:- Отсутствие адекватных защитных механизмов. Многие системы не имеют механизмов защиты от брутфорса, таких как ограничение количества попыток входа или CAPTCHA, или они неправильно настроены,.

- Доступность инструментов. Как было сказано выше, программы для перебора паролей легко доступны, и их использование не требует глубоких технических знаний.

- Масштабируемость. С ростом вычислительных мощностей и распространением облачных сервисов, злоумышленники могут запускать брутфорс-атаки на огромных скоростях, параллельно перебирая миллиарды комбинаций.

Как защититься от брутфорса?

Эффективная защита от брутфорс-атак требует многоуровневого подхода, включающего технические меры, организационные политики и обучение пользователей.

Политики надежных паролей

Это первая и самая очевидная линия обороны. Сложность и никальность паролей — минимум 12-16 символов, включающих заглавные и строчные буквы, цифры и спецсимволы. Откажитесь от простых словарных слов или легко угадываемых комбинаций. Хотя современные рекомендации склоняются к уникальным сложным паролям без обязательной частой смены, для критически важных систем регулярная смена (например, раз в 90 дней) может добавить дополнительный уровень безопасности.MFA/2FA

Это самый мощный барьер против брутфорса и атак типа Credential Stuffing. Даже если злоумышленник подберет пароль, ему потребуется второй фактор аутентификации. Различные типы MFA:- SMS-коды: удобно, но не вполне безопасно из-за рисков перехвата SMS.

- Аппаратные токены/ключи безопасности (U2F/FIDO2): самый высокий уровень безопасности, поскольку для аутентификации требуется физическое устройство.

- Биометрия: отпечатки пальцев, распознавание лица – удобные и достаточно безопасные методы.

Ограничение количества попыток входа

Это один из самых простых и эффективных способов защиты. После определённого числа неудачных попыток IP-адрес атакующего блокируется временно или навсегда. Многие системы поддерживают автоматические блокировки и уведомления. Блокировка должна быть достаточно длительной (например, 15-30 минут) или требовать ручной разблокировки администратором. В некоторых случаях можно настроить искусственную задержку ответа сервера после каждой неудачной попытки входа. Это замедляет работу переборщика паролей и увеличивает время, необходимое для брутфорса.

Защита SSH и удаленного доступа

- Отключите аутентификацию по паролю для SSH и используйте только SSH-ключи (публичный/приватный). Это гораздо безопаснее, так как брутфорс ключей практически невозможен.

- Измените порт SSH (22) на нестандартный. Это не делает систему неуязвимой, но снижает количество автоматизированных атак по умолчанию.

- Никогда не разрешайте прямой вход для пользователя root по SSH. Используйте обычного пользователя, а затем повышайте привилегии с помощью sudo.

- Для критически важных серверов и административных панелей разрешите доступ только с определенных, доверенных IP-адресов.

Защита баз данных

- Предоставляйте учетным записям баз данных только те привилегии, которые абсолютно необходимы для выполнения их функций.

- Изолируйте базы данных от прямого доступа извне, используйте сильные, уникальные пароли для всех учетных записей баз данных, а также для подключения к базам данных из приложений.

- Размещайте базы данных в изолированных сегментах сети, к которым нет прямого доступа из интернета или из менее защищенных сегментов.

- Шифруйте данные как при хранении (at rest), так и при передаче (in transit).

Заключение

Брутфорс — это угроза, с которой сталкиваются все, у кого есть точка доступа к защищённой информации: от рядовых пользователей до международных корпораций. Понимание того, как действуют злоумышленники и какие инструменты они используют — первая линия защиты вашей сети и бизнеса. Но не у каждого онлайн-проекта есть свободные ресурсы для вечной борьбы с этими угрозами. Если у вас нет исключительных корпоративных требований к онлайн-безопасности, то, быть может, вам стоит устроить свою инфраструктуру в облаке, где стандартный уровень безопасности обеспечивается для всех клиентов профессионалами. Обратитесь к нам за консультацией, и мы ответим на все ваши вопросы, касающиеся защищенности вашей системы в облаке.Статья добавлена 7 месяцев назад. Автор - Blog Admin